Introduzione

L'NDP poisoning (avvelenamento dell'NDP) o meglio NDP spoofing (Camuffamento dell' NDP) è una tecnica di hacking che agisce sul protocollo NDP (Neighboe Discovery Protocol), e permette di effettuare un attacco MITM (Main In The Middle) cioè l'attacco dell'uomo in mezzo.Praticamente in una connessione LAN noi, grazie a questo attacco, potremmo intercettare tutto ciò che fanno determinati computer a nostra scelta...

Non vi spaventate ragazzi, vi arriveranno tutte le spiegazioni....

Cosa è il protoccolo NDP

Il protocollo di rete NDP è un protoccolo che appartiene all'Internet Protocol v6 (IP v6) ed è l'equivalente dell' ARP, solo che quest'ultimo è presente solo nell' IP v4... Quindi da questo potete dedurre che l'ARP poisoning è l'equivalente dell' NDP poisoning...

Praticamente l' NDP è il protocollo che deve fornire la "mappatura" tra l'IP address e il MAC address...

Cosa è l'NDP Poisoning

Vi avevo detto che vi avrei spiegato questo NDP Poisoning, e infatti adesso avrete tutte le risposte alle domande che vi sarete fatti leggendo ciò che ho scritto prima.

Ribadisco che l'NDP poisoning è una tecnica di hacking, che agisce su reti LAN, e fin qua dovrebbe essere tutto apposto.

Ma come funziona?

Bhè praticamente questa tecnica consiste nell'immettersi tra 2 computer che comunicano in una rete LAN (da qua parte il concetto di main in the middle, cioè uomo in mezzo)

Questo è possibile agendo sugli switch di rete, nati da non molto tempo per evitare i vari sniffing che si potevano fare sulle reti LAN...

Questi switch di rete funzionano basandosi su tabelle contenenti IP e MAC address,e fanno in modo che quando un computer si vuole connettere con un altro computer (sempre in LAN) ci sia un' associazione tra IP e MAC address, che è una combinazione di indirizzi unica per ogni computer...

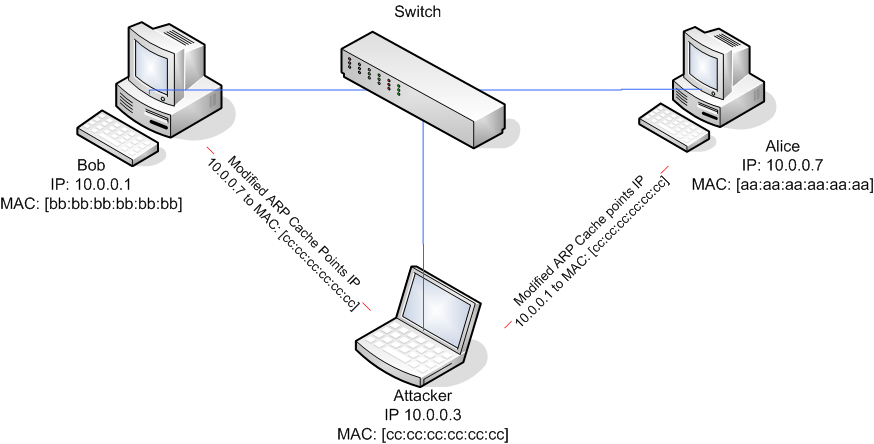

Da qui nasce l'NDP poisoning che funziona facendo , come spiegato nell'immagine, così:

1.Bob manda un pacchetto con IP 10.0.0.7 e MAC cc:cc:cc:cc:cc:cc (che sono i dati dell'attacker) credendo che siano i dati di Alice

2. I dati arrivano all'attacker che li legge tranquillamente e li manda, tramite un pacchetto con ip 10.0.0.1 e MAC aa:aa:aa:aa:aa:aa, ad Alice.

3.Alice, pensando, di averli ricevuti da Bob manda i nuovi dati con un pacchetto avente MAC ed IP address uguali a quelli da cui ha ricevuto il pacchetto.

4. l'attacker legge i nuovi dati e li manda a Bob...e la cosa va avanti fino a quando l'attacker vuole...

L'attacco, come fare

Allora, in questa parte, esamineremo come attuare l' NDP Poisoning, con un semplicissimo programma: Ettercap

Iniziamo con l'installarlo, digitando da terminale il seguente codice:(su BackTrack è già installato)

sudo apt-get install ettercap-gtk

una volta installato apritelo (lo trovate facilmente), e:

1.andate su sniff ---> Unfield sniffing ...

2.Adesso andate su Hosts ---->Scan for host

3.Finita la scansione andate su Host list

4.adesso andate su current targets

5. adesso iniziamo l'NDP Poisoning andando su MITM ----> Arp poisoning (lasciate le opzioni vuote)

6. infine fate Start Sniffing

Ed il gioco è fatto, adesso snifferete tutti i dati che i 2 computer si scambieranno...

Spero che tutti abbiano capito, per dubbi o qualunque altra cosa commentate.

Alla prossima, BlackHack

Nessun commento:

Posta un commento